在软件系统日益复杂、网络攻击手段持续升级的当下,代码的安全性已不再是开发阶段的“附属指标”,而是影响产品生命周期、品牌信誉乃至业务合规的关键核心指标。为了在代码开发早期及时发现潜在漏洞,Coverity 作为业内知名的静态代码分析平台,为开发团队提供了一套高精度、低误报率、安全左移的静态安全扫描方案。本文将围绕“Coverity怎么做代码的安全分析”与“Coverity的安全分析有哪些重点”这两个角度展开深入解析,帮助读者全面理解其在软件安全保障中的实际能力与技术价值。

- 一、Coverity怎么做代码的安全分析

与传统的动态扫描不同,Coverity采用静态代码分析(Static Code Analysis)方法,在源代码编译阶段之前或之中对程序进行语义建模、路径分析与漏洞特征匹配,从而在不运行代码的前提下识别出潜在的安全问题。这一方式不仅可在开发早期介入,还具备良好的自动化与持续集成能力。

- 安全分析流程概览

Coverity安全分析主要包括以下步骤:

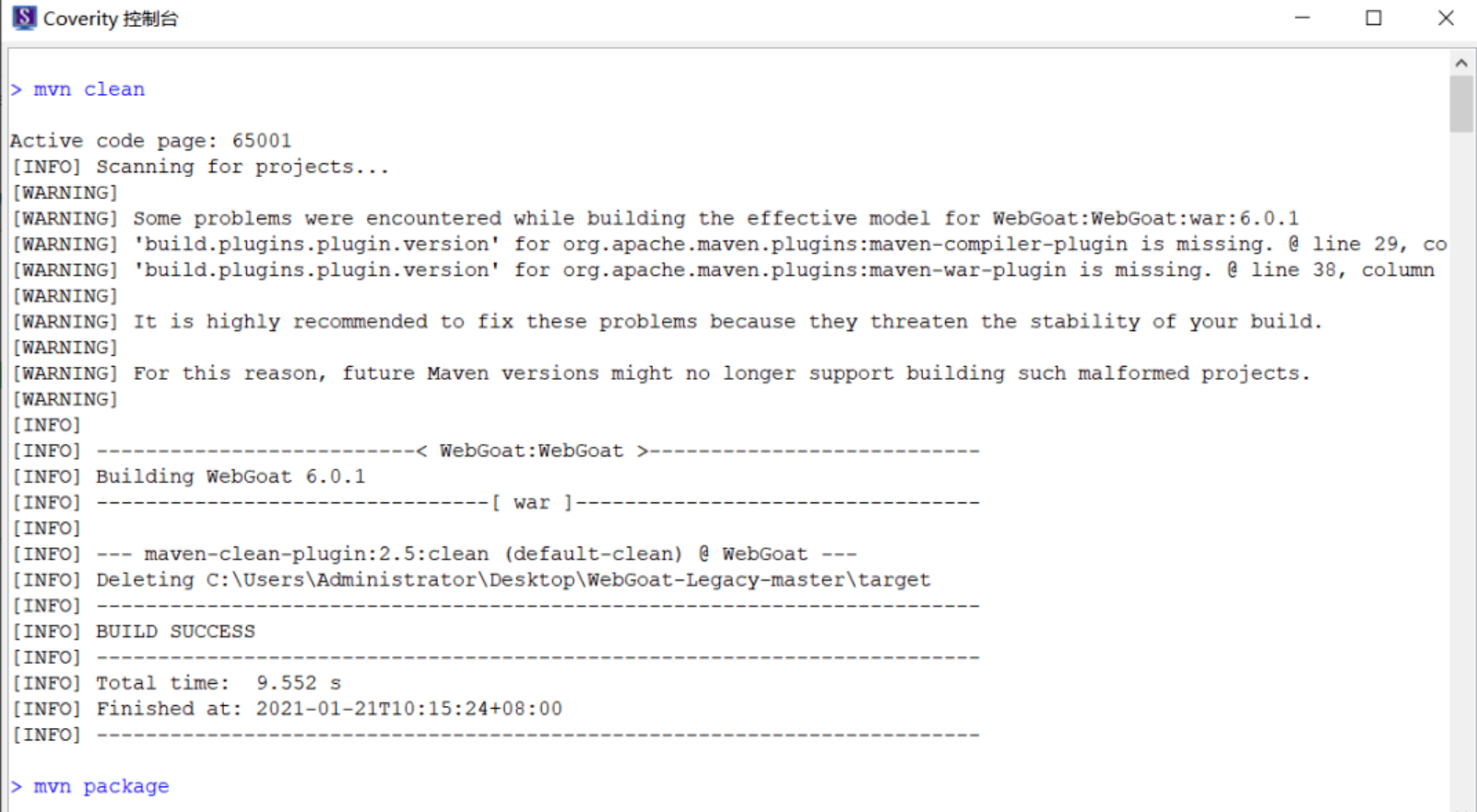

构建监控(Build Capture)

使用 cov-build 命令拦截构建过程,收集所有源文件及其编译参数,生成中间数据目录(idir);

缺陷分析(cov-analyze)

利用 cov-analyze 命令对idir进行漏洞分析。可以加上 --security 参数启用专用安全分析模块;

结果提交与展示(cov-commit-defects)

分析完成后,使用 cov-commit-defects 将结果上传至 Coverity Connect 服务器,供Web端查看审阅。

整个过程可集成进CI/CD工具,如Jenkins、GitLab CI、Azure DevOps等,实现自动化安全分析与持续反馈。

- 支持的主流语言与平台

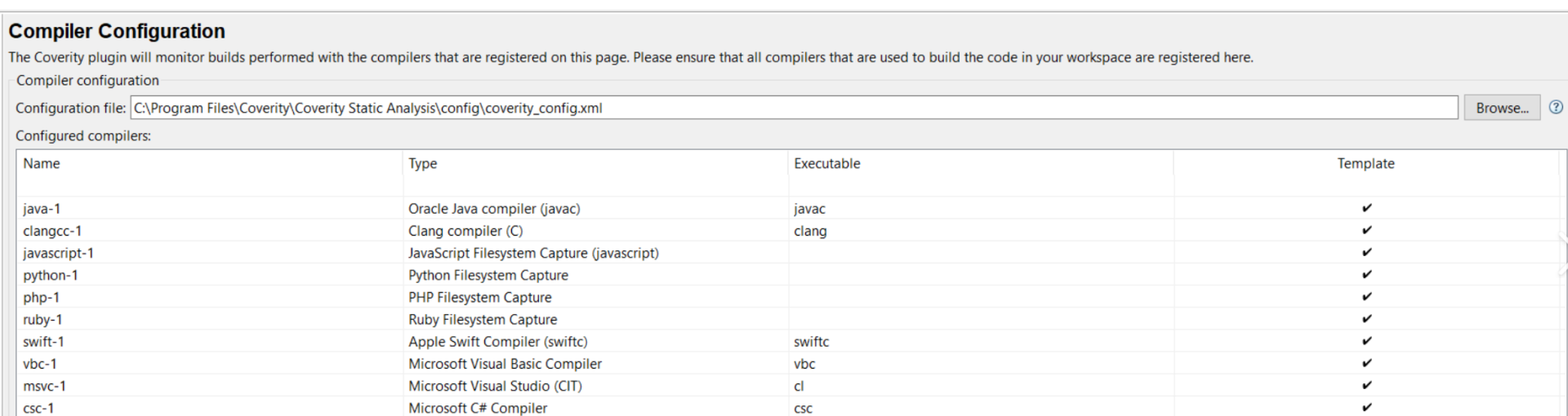

Coverity支持多种主流语言的安全分析,包括:

C、C++(广泛用于嵌入式、驱动开发)

Java(企业应用最常用语言)

C#(微软生态)

JavaScript、TypeScript(Web前端)

Python(脚本开发与数据应用)

此外,还支持部分混合工程、内嵌汇编、跨平台项目的综合分析。

- 安全分析引擎的三大关键技术

路径敏感分析(Path-sensitive Analysis)

识别变量在不同分支路径下的安全状态,避免简单的正则匹配带来的误报。例如,仅在特定逻辑下存在SQL注入。

数据流跟踪(Data Flow Tracking)

模拟变量从输入到使用的整个生命周期,包括跨函数、跨模块、甚至跨语言的数据传播路径,查找“用户输入未过滤→敏感调用”的潜在链路。

上下文建模(Interprocedural Analysis)

分析函数间的调用关系、参数依赖和返回值影响,识别那些在调用栈较深处可能触发的问题。

这三者结合使得Coverity能够发现复杂路径下的真实安全漏洞,而非停留在表层提示。

- 二、Coverity的安全分析有哪些重点

Coverity内置了大量与国际标准对齐的安全规则,涵盖Web安全、系统安全、内存安全、认证与授权等多个方面,分析结果具备可溯源性与可操作性。以下是其在安全分析中的几个重点领域:

- 常见漏洞类型识别能力

Coverity可有效检测以下高危漏洞类型:

缓冲区溢出(Buffer Overflow)

空指针解引用(Null Pointer Dereference)

资源泄露(Resource Leak)

SQL注入(SQL Injection)

跨站脚本攻击(XSS)

命令注入(Command Injection)

不安全反序列化(Insecure Deserialization)

路径穿越(Path Traversal)

权限绕过(Privilege Escalation)

硬编码密码、密钥泄露

每个漏洞类型都配有详细的触发条件、代码示例、建议修复方式,以及相关CWE编号便于合规审计。

- 覆盖国际安全标准与法规

Coverity的规则库与以下国际标准高度对齐:

CWE(Common Weakness Enumeration)

OWASP Top 10(Web安全十大漏洞)

CERT C/C++ 安全编码标准

MISRA、AUTOSAR C++ 安全规范(汽车行业)

ISO/IEC 27001、ISO 26262

这些标准化规则使Coverity分析结果在政府招标、安全审计、行业评估中具备法律效力与工程参考价值。

- 安全分析视图与责任分配机制

Coverity Connect 提供:

安全风险图谱:按模块、类型、风险等级聚合展示安全缺陷;

责任人追踪机制:将安全问题自动绑定到代码提交者或所属团队;

安全趋势报告:统计不同阶段的安全风险数量与修复进度;

政策规则网关(Policy Gate):用于CI流程中的“安全门禁”,如“存在严重漏洞则禁止合并主干”。

这保证了安全分析不仅能“发现问题”,还能通过团队协作机制“推动问题闭环”。

- 开发者视角下的可操作建议

所有安全缺陷配有修复建议(Fix Recommendation),从函数替代、参数过滤到编码策略均有提示;

可通过Web UI直接“标记误报”或“分配缺陷”,降低误报干扰;

开发者可在本地使用 cov-run-desktop 工具,在IDE中集成分析,边写代码边修复。

这种友好性设计极大提升了安全分析的可接受度与落地率。

- 三、Coverity安全分析与DevSecOps的融合实践

在当前“安全左移”理念下,安全分析不应再是开发完成后的“末端审核”,而应作为开发生命周期中的一部分与CI/CD流程深度融合。以下是Coverity在安全工程中的落地策略:

- 安全分析前置到代码提交阶段

通过Git钩子或PR检查机制,在代码合并前强制触发Coverity安全分析,防止高风险代码进入主干。

- 将安全缺陷纳入敏捷工单系统

将分析结果自动同步至Jira、禅道等敏捷管理工具,由团队定期分配与追踪修复进度。

- 安全测试与分析双结合

Coverity安全分析可与动态扫描工具(如Fortify、Burp)协同使用,实现“静态发现+动态验证”的安全闭环。

- 安全规则按团队差异化配置

支持为不同语言、项目组设置不同规则集,避免通用规则误伤特定业务逻辑。

- 管理层安全审计视图

Coverity提供安全KPI看板,如高危缺陷TOP10、未修复时间最长问题等,支撑管理者决策。

这种全链路的嵌入与反馈机制,使得Coverity不仅仅是“一个工具”,而是企业安全体系的一环。

总结

Coverity怎么做代码的安全分析?它通过静态建模、路径追踪与上下文解析技术,从源代码中精准识别各类安全漏洞,并以自动化方式嵌入构建、测试、提交等开发流程之中,实现安全问题“越早发现越低成本”的目标。而Coverity的安全分析有哪些重点?则涵盖高风险漏洞识别、标准法规支持、规则可配置、责任分配与流程闭环,为企业构建了一套完整、可靠、可追踪的安全质量保障体系。

在“安全即代码”的时代,Coverity不仅是一款工具,更是企业迈向DevSecOps、实现安全开发文化的重要支柱。