在静态代码分析领域,Coverity作为行业领先的工具,其灵活的自定义规则能力与插件扩展功能,成为开发者提升代码质量的核心利器。本文将从Coverity如何自定义规则、Coverity如何扩展插件,以及延伸探讨Coverity与DevOps集成的最佳实践三个维度展开,全面解析其技术细节与应用场景,助力用户掌握高阶配置技巧。

一、Coverity如何自定义规则

Coverity的自定义规则功能是其区别于其他静态分析工具的核心优势之一。通过自定义规则,用户能够针对特定项目需求或编程规范,精准检测代码中的潜在缺陷。

1.规则配置入口与语法

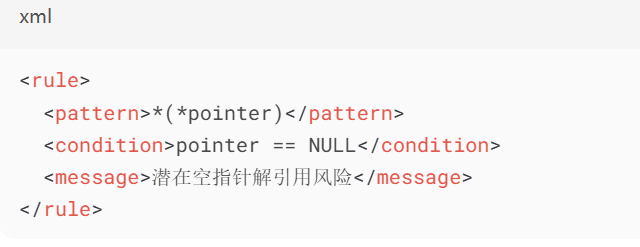

Coverity提供基于XML的规则定义语言(Rule Definition Language,RDL),用户可通过`Coverity Analysis Configuration`界面或直接编辑`.config`文件实现规则定制。例如,针对C/C++项目中常见的空指针解引用问题,可定义如下规则:

此规则会扫描所有指针解引用操作,并在指针为`NULL`时触发告警。

2.动态规则与上下文感知

Coverity支持结合数据流分析(Data Flow Analysis)的上下文感知规则。例如,在检测内存泄漏时,可通过`track_resource`标签追踪`malloc`和`free`的调用路径,确保资源释放的完整性。此外,用户可利用`cov-analyze`命令行工具加载自定义规则集,并通过`--rule`参数指定优先级。

3.规则验证与优化

自定义规则需通过Coverity的`cov-run-desktop`工具进行本地验证,结合`Coverity Connect`平台生成缺陷报告。建议通过逐步迭代优化规则,降低误报率。例如,针对多线程环境中的竞态条件检测,需结合`lock_guard`等同步原语的上下文信息,提升规则准确性。

二、Coverity如何扩展插件

Coverity的插件架构(Coverity Plugin Framework,CPF)允许开发者通过Java或Python扩展其功能,实现与第三方工具链的深度集成。

1.插件开发基础

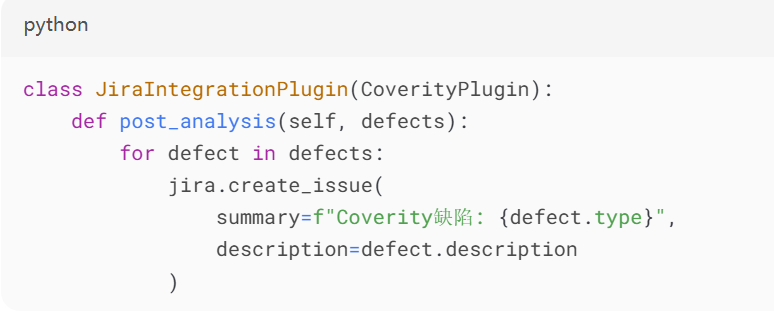

Coverity插件需继承`Coverity Plugin`基类,并实现`pre_analysis`和`post_analysis`等钩子函数。例如,开发一个与Jira集成的缺陷管理插件,可在`post_analysis`阶段调用JiraRESTAPI,自动创建工单:

2.插件部署与调试

插件需打包为JAR或ZIP文件,并放置于`

3.高级插件应用案例

例如,开发一个代码复杂度分析插件,可通过解析Coverity的中间表示(IR)层数据,结合Cyclomatic Complexity算法生成复杂度报告。此类插件可进一步与Sonar Qube集成,实现多维度的代码质量看板。

三、Coverity与DevOps集成的最佳实践

为最大化Coverity的价值,需将其深度融入DevOps流程。以下是关键实施步骤:

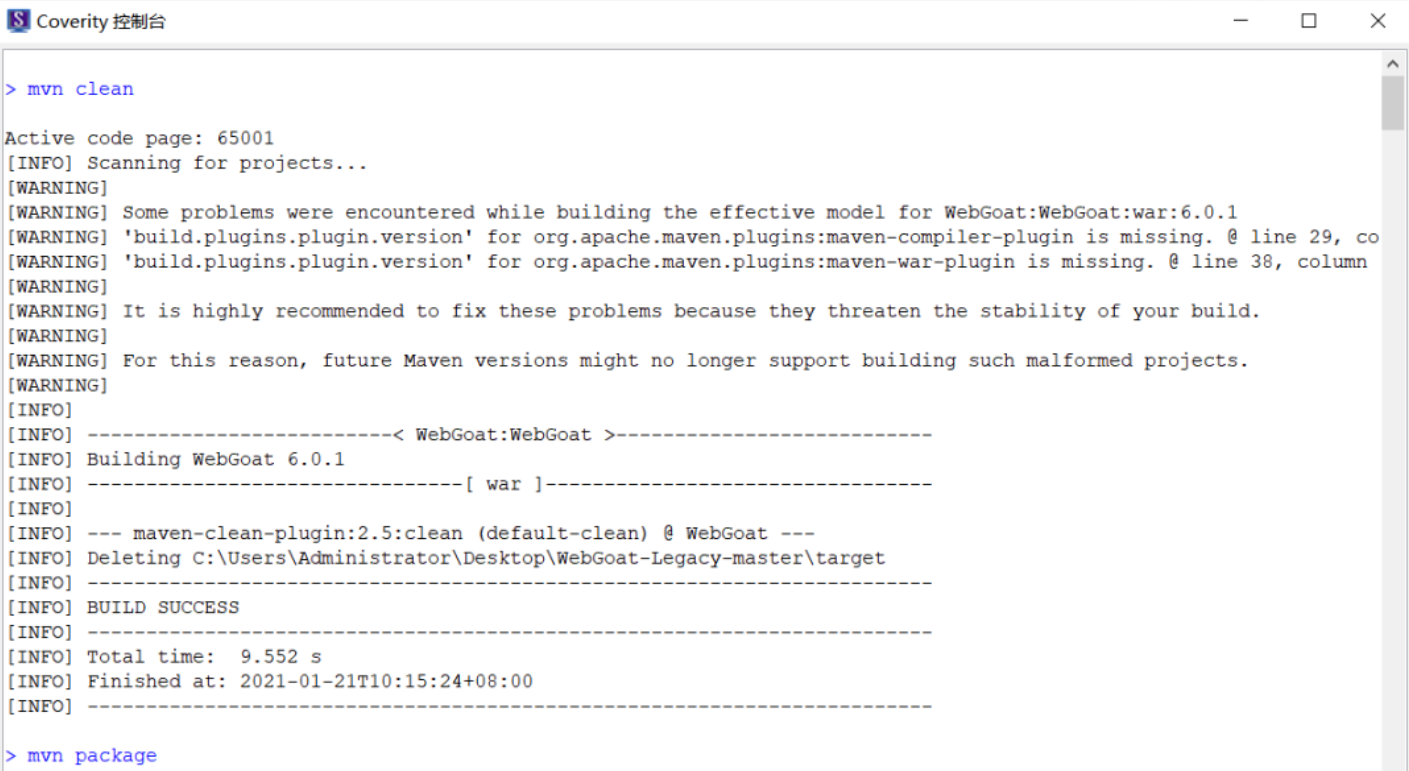

1.CI/CD流水线集成

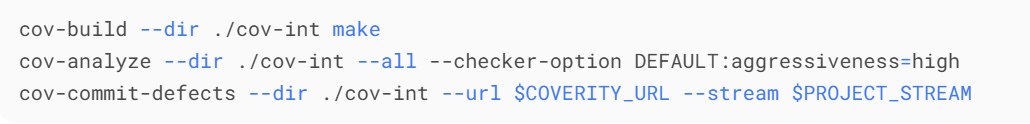

在Jenkins或GitHubActions中,通过`cov-build`命令捕获编译信息,并配置定时触发分析任务。例如:

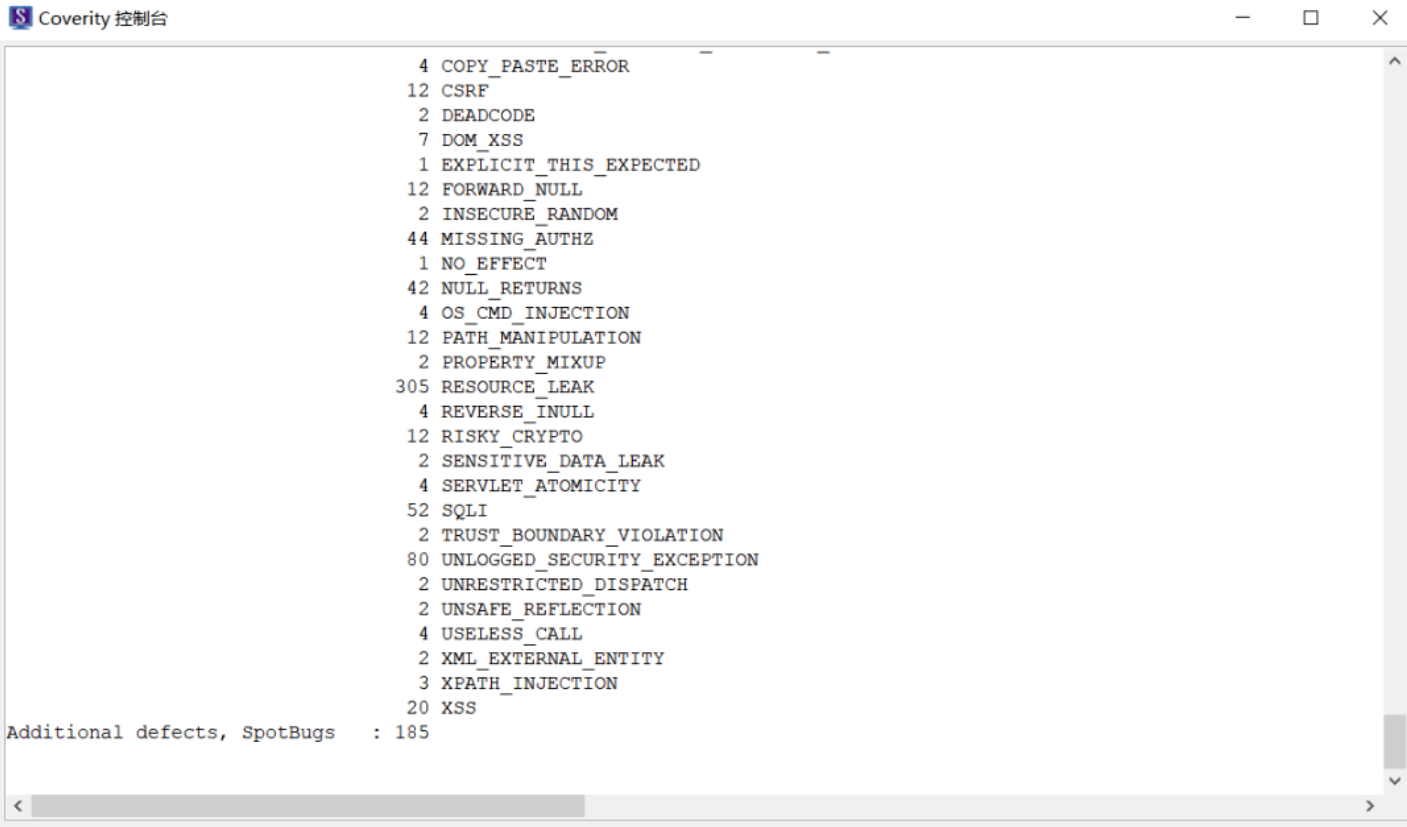

2.门禁策略与质量阈值

在Merge Request阶段,通过Coverity API获取缺陷统计信息,若严重缺陷数超过阈值,则自动阻塞合入。同时,可结合Prometheus+Grafana监控分析耗时与缺陷趋势,优化资源分配。

3.容器化与云原生适配

将Coverity Analysis Server部署于Kubernetes集群,通过Horizontal Pod Autoscaler动态扩展分析节点。针对微服务架构,建议为每个服务单独创建分析流(Stream),避免代码库膨胀导致的性能下降。

Coverity如何自定义规则Coverity如何扩展插件的核心在于其开放性与可扩展性。通过自定义规则精准定位代码缺陷,结合插件生态实现工具链闭环,最终在DevOps实践中落地质量左移策略,是企业构建高可靠性软件的关键路径。随着云原生与AI辅助编码的普及,Coverity的深度定制能力将持续释放其技术红利。